P-Cert® - Professionelles Zertifikats-Management

„Fortschritt und Innovation neu definiert: Die nächste Generation der Sicherheit mit Crypto Agility“

„

„Fortschritt und Innovation neu definiert: Die nächste Generation der Sicherheit mit Crypto Agility“

„

und vollständiger Überblick über die interne IT-Vertrauens- und Sicherheitsbasis, wie X.509 Zertifikatslandschaft, Schlüsselhandhabung und Schwächenidentifikation

werden frühzeitig und präventiv gelöst.

sowohl mittlere wie auch große Unternehmensnetzwerke

die in Ihrer Cryptolandschaft oft unentdeckt gespeichert oder genutzt werden.

zur Nachweisführung, Lieferantenauditierung oder zur Vorbereitung eines Realignment der PKI-oder Crypto-Infrastruktur.

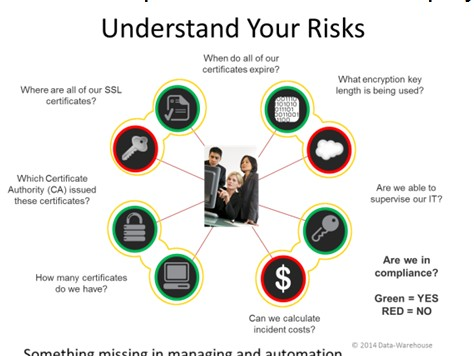

Ein durch Zertifikate verursachter Geschäftsvorfall in einem Unternehmen kostet etwa 3-5 Mio. $ Schaden (Quelle Ponemon & Gartner). Ein Unternehmen erlebt typischerweise 3-5 Vorfälle pro Jahr.

Stellen Sie sich vor, Sie könnten nur einen davon verhindern! Oder gar alle?

Die Aufdeckung von Unbekanntem ist der einfache Ansatz und der Business Case unserer Produktsuite PCert by Data-Warehouse mit mehr als 10 Jahren Forschungs- und Produkterfahrung auf dem Gebiet der Kryptographieverarbeitung. Wir helfen Ihrem Unternehmen, Ihren Anbietern und Kunden beim Aufbau eines umfassenden kryptografischen Inventars, um die nächste Stufe der Sicherheit mit einer transparenten und minimal invasiven Integration zu erreichen und Ihre bestehende Produkt- und Netzwerkstruktur mit einem Maximum an Automatisierung und neuen Funktionen zu erweitern: Vorbereitung, Migration auf das Post-Quantum-Zeitalter, Überprüfung und Audit Ihrer Unternehmenssicherheitsprozesse, Produkte und Lieferketten, Sicherstellung der Produktkonformität und Automatisierung Ihrer Verwaltungsprozesse, wie z. B. Handhabung von Zertifikaten oder Informationsaustausch innerhalb Ihres Betriebs- und Geschäftskontinuitätsteams, sowie Reduzierung der Arbeitsbelastung Ihrer Verwaltungsteams durch Automatisierung.

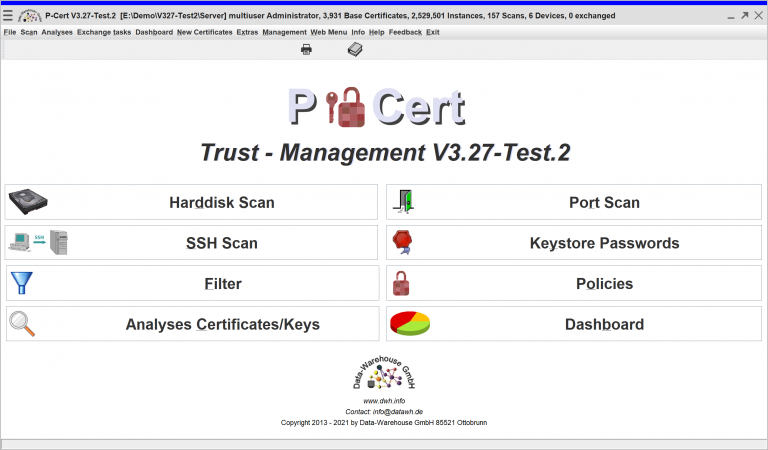

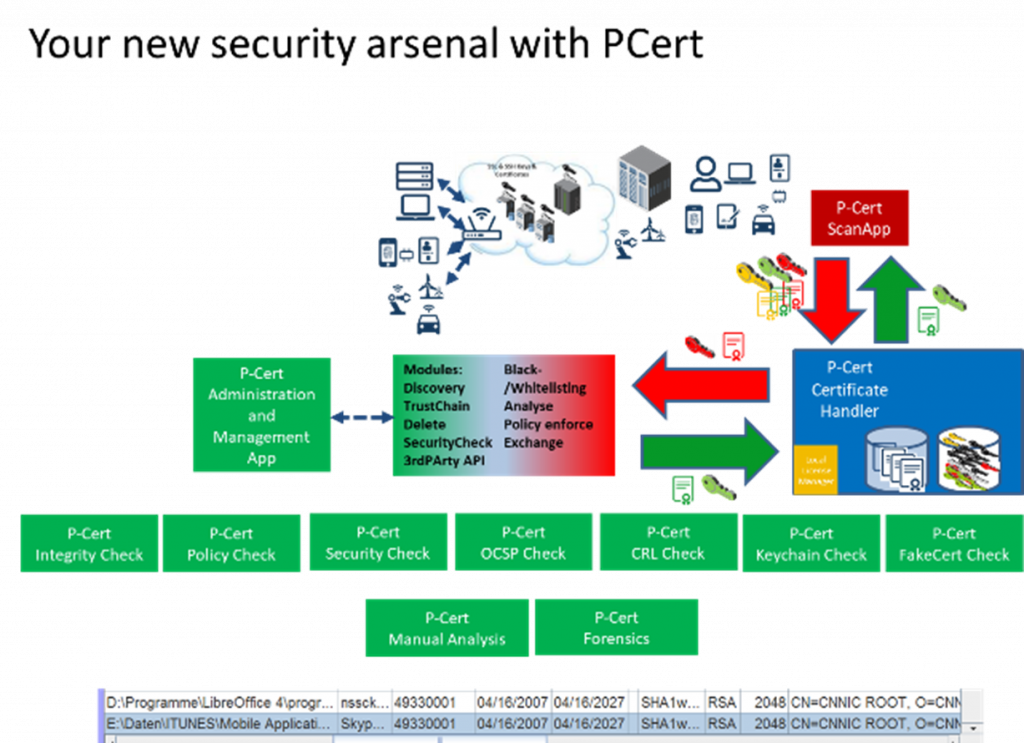

PCert® ermöglicht eine automatisierbare, ganzheitliche Untersuchung und Verwaltung der unternehmensweiten internen X.509-Zertifikats- und Risikolandschaft, um Probleme frühzeitig zu vermeiden oder zu lösen. Die PCert® Security Suite unterstützt Organisationen und Unternehmensnetzwerke und bietet optional wissens- und servicebasierte Entscheidungshilfen.

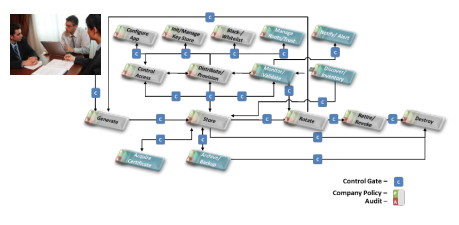

Der gesamte PKI-Prozess – von der Identifikation über die Bewertung bis hin zur Löschung, dem Austausch oder der Annahme eines Zertifikats -kann vollständig automatisiert werden. Nahezu alle Systeme (einschließlich Server, Geräte und PC’s mit allen Betriebssystemen mit JRE oder Linux oder Microsoft OS) können in diese automatisierten Prozesse einbezogen werden. Sie sind in der Lage, Ihre Unternehmensrichtlinien in der X.509-Welt durchzusetzen und zu automatisieren oder Ihre aktuellen Richtlinien in die neue Welt zu überführen. PCert® adressiert Cybersecurity, Business Continuity und Compliance gleichzeitig.

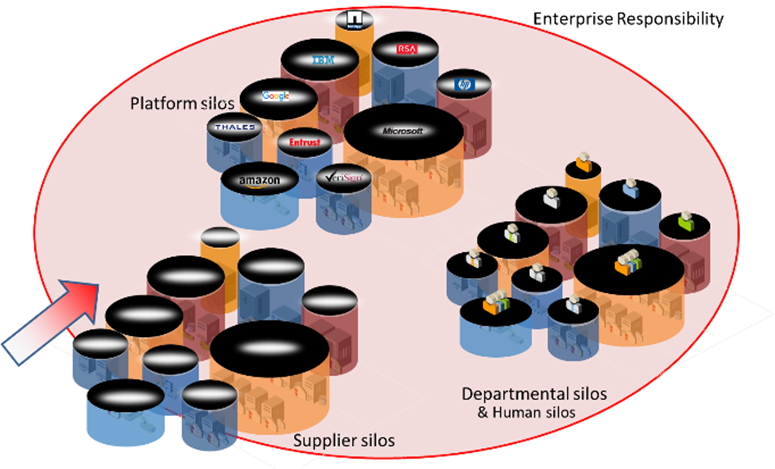

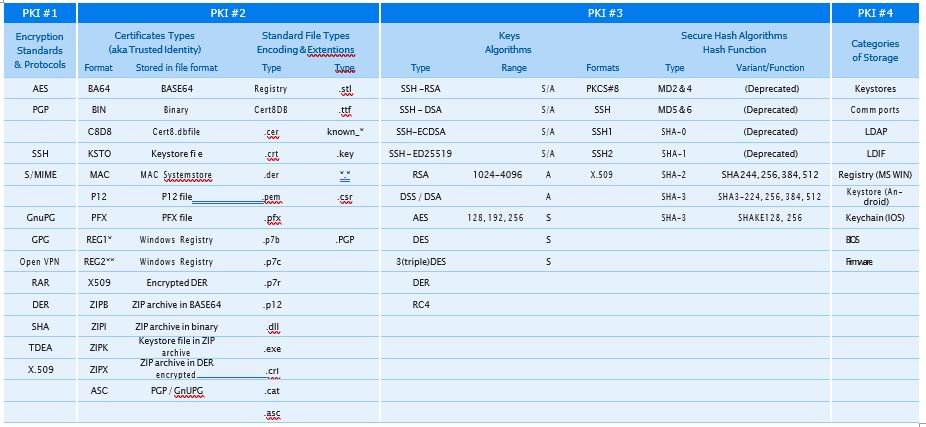

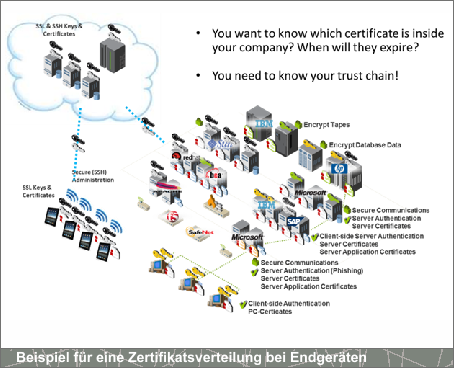

Ihre nächste Stufe der Cybersicherheit: Beseitigen Sie kryptografische Silos

Der ganzheitliche Ansatz von PCert® ermöglicht es, ein sehr breites Spektrum an IT-Vertrauensbeziehungen zu untersuchen, zu entdecken, zu bewerten, zu automatisieren und zu verwalten, unabhängig davon, ob es sich um Webdienste, Produkte oder Geräte handelt. Der Ansatz von PCert® besteht darin, jedes Zertifikat, jeden Schlüssel (z.B. ssh, pgp) und jeden Keystore in jedem Gerät zu identifizieren, um Schwachstellen, menschliche oder systematische Fehler zu erkennen, Infrastruktur-, Programm- und Produktprobleme zu vermeiden und die Umstellung auf neue Technologien vorzubereiten oder durchzuführen (Post-Quantum ist bereits am Horizont zu sehen). Die Vorteile von PCert® liegen nicht nur in der vollständigen Transparenz Ihrer technischen Umgebung und Public Key Infrastructure (PKI), sondern auch in der Verbesserung Ihrer Cybersicherheit, einschließlich Ihrer Lieferkette und dem Nachweis der Einhaltung verschiedener Standards (SOX, ISO,…).

Dies ermöglicht auch die Überprüfung der Vertrauensketten, der Sicherheit von Lieferanten und Anbietern, der Lieferketten und die Identifizierung von Risiken beim Einsatz von Produkten in Ihrer Infrastruktur. Angefangen von Sensoren bis hin zu komplexen Produkten, egal ob neuester Stand der Technik oder Legacy, ob on premise oder Cloud oder hybrid, ob Ihre Produkte, Ihre Infrastruktur oder Ihre Kundenumgebungen.

PCert erkennt Ihre Computer-Vertrauensbeziehungen (Krypto-Assets wie z.B. X.509, SSH, PGP, Keystores), wo und was auch immer sie sind, und unterstützt Sie dabei, sie gemäß Ihren Unternehmensregeln unabhängig von Einzelpersonen und Silos zu verwalten und Ihren Cybersicherheitsansatz (SOC, CIT) mit einer neuen Fähigkeit zu verbessern, die Ihre bestehenden Sicherheitsprodukte erweitert.

Ihr erster Schritt zum Wissen beginnt mit einem PCert-Scan.

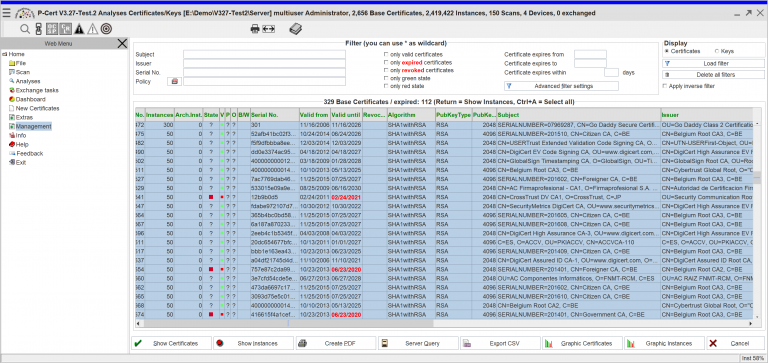

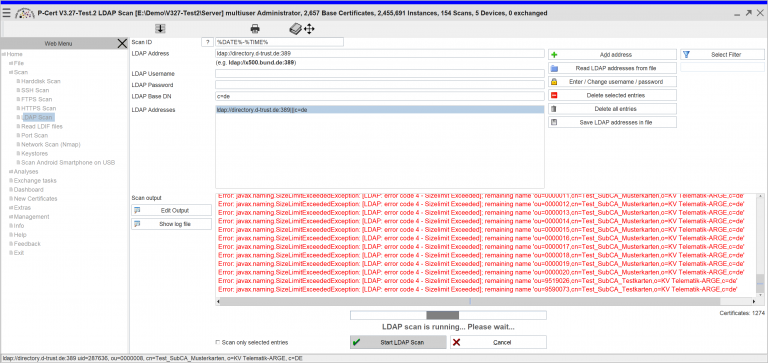

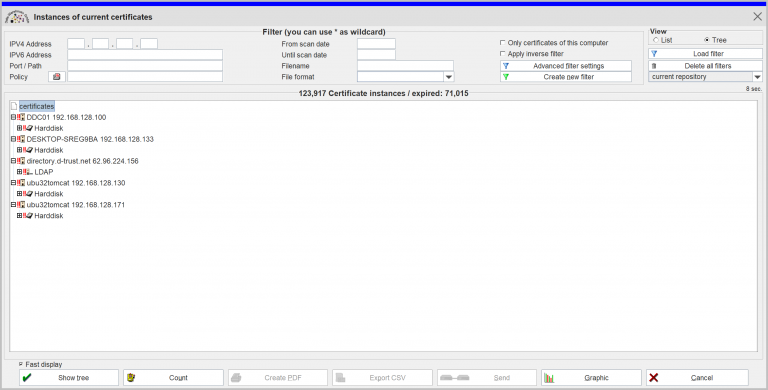

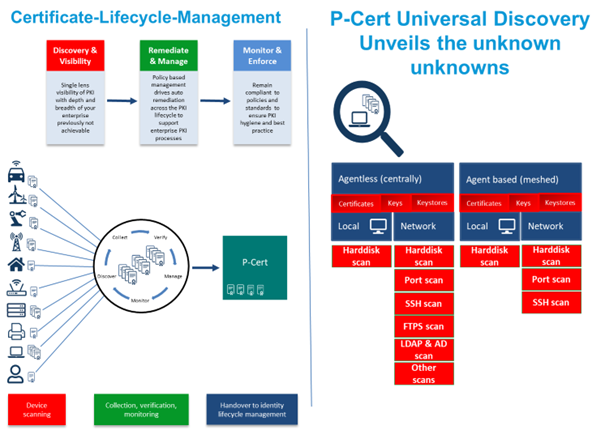

PCert-Scanner: Ihre kryptografische Inventarisierung

Ermöglicht Ihrem Unternehmen, alle X.509-Zertifikate, Keystores (+ Schlüssel), die sich auf Ihren Computern (bis zu 400k pro Stück), Servern (bis zu 200k pro Stück) oder beliebigen anderen Geräten befinden, zu sammeln und zu überwachen und einen unternehmensweiten, ganzheitlichen Überblick und eine Risikobewertung für die Einhaltung gesetzlicher Vorschriften (z.B. SOX, ISO 27.001) oder die Vorbereitung von Redesigns in Vertrauenslandschaften zu erstellen. Da sich die Produkte in Ihrem Unternehmen ständig ändern werden, haben Sie immer einen aktuellen Stand und können sofort auf Änderungen reagieren. Die Scan-Engines aktualisieren die Datenbank nach Ihren individuellen Anforderungen und die Daten werden vor Ort (verschlüsselt) gespeichert und verlassen nie Ihre Grenzen. Die Flexibilität und kontinuierliche Verbesserung der Scan-Engines ermöglicht eine tiefgreifende Analyse der Sicherheit Ihrer IT und neue Erkenntnisse zur Vorbeugung von Vorfällen. So können Sie die Zeit für die Erkennung von Eindringlingen oder Schwachstellen und für die Verwaltung erheblich reduzieren.

Diese Bestandsaufnahme ist der wichtigste Schritt auch für die Vorbereitung von Migrationen auf zukünftige Technologien.

Fordern Sie noch heute eine Demo an oder testen Sie es mit einer Demoversion. Besuchen Sie dazu einfach unsere Website. AWS/Azure in Vorbereitung

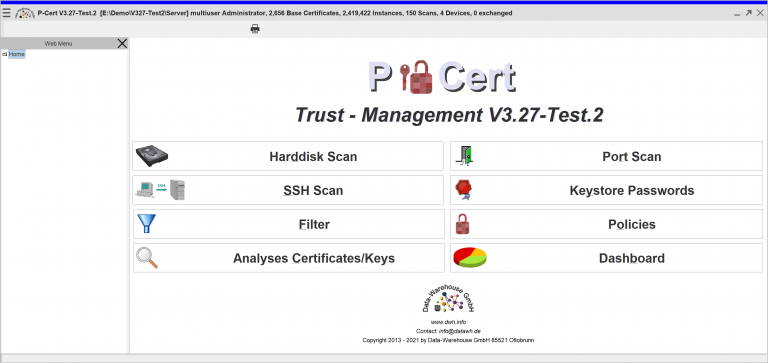

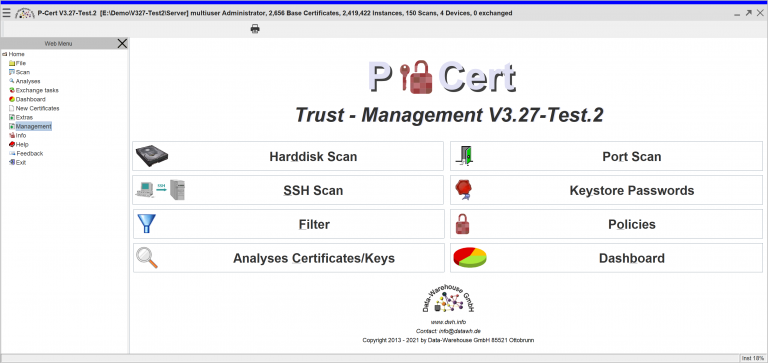

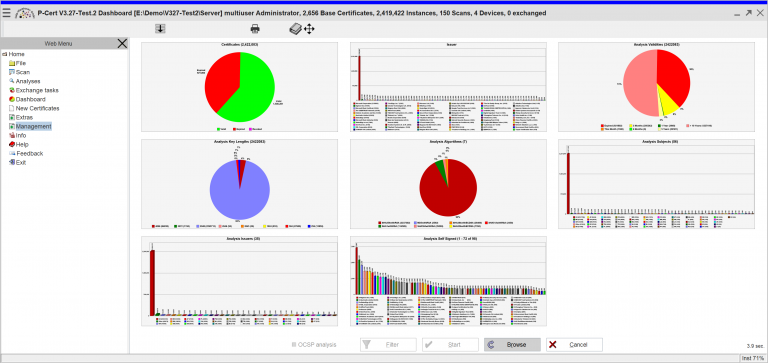

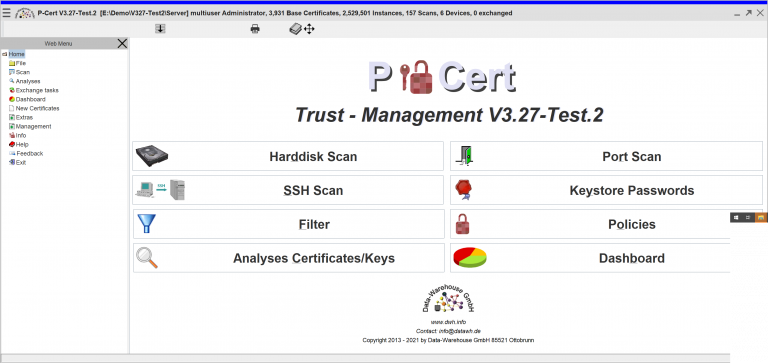

PCert Zertifikat Management Center

Sammelt alle gescannten Ergebnisse und erstellt eine unternehmensweite Risikoübersicht. Sie sind in der Lage, Richtlinien durchzusetzen, Zertifikate auszutauschen und auf den Geräten zu registrieren. PCert ermöglicht die Verwaltung und Überprüfung Ihrer IT-Vertrauenslandschaft und hilft Ihnen, auch unbekannte Cyber-Risiken oder Schwachstellen zu verstehen und zu identifizieren. In Kombination mit Audit Gates und erweiterten Filter- und Reporting-Funktionen erhalten Sie Ihren individuellen Status in Echtzeit und faktenbasiert.

Proaktiver Risikomanagementprozess

PCert ermöglicht es Unternehmen, proaktive Prozesse für das Zertifikatsrisikomanagement einzurichten, um den bestehenden grundlegenden Zertifikatsverwaltungsprozess durch Erweiterungen zu verbessern:

– Erlauben/Verbieten-Listen

– Löschen / Verbreiten

– Malwaretest / Schwachstellen in der Lieferkette

– Online-Überwachung mit Analyse der Auswirkungen von

Statusänderungen

– Audit von Gateways und forensische Analyse

– Identifizieren von unerwünschten Vertrauensankern

– Vorbereitung und Durchführung eines Anbieteraustauschs

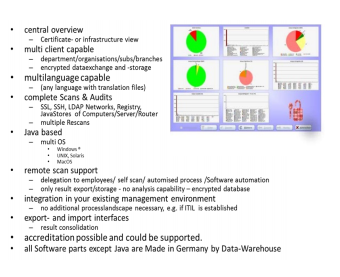

Einige Beispiele für unsere vielfältigen technologischen Möglichkeiten zur Ermittlung und Verwaltung Ihrer IT-Trust-Abhängigkeiten:

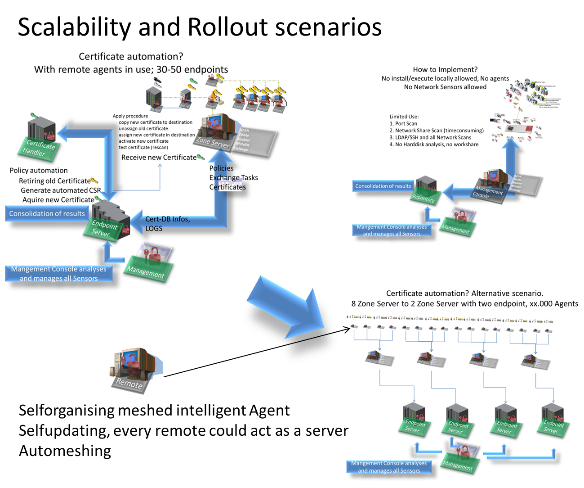

Der Rollout ist so einfach, wie Sie es in Ihrer Infrastruktur benötigen, einschließlich Optionen für Meshing und Autoupdating für alle Betriebssysteme, um Ihren Verwaltungsaufwand auf ein Minimum zu reduzieren und sich auf Ihre anderen Aufgaben zu konzentrieren:

PCert ermöglicht einen automatisierbaren, ganzheitlichen Überblick über die unternehmensweite interne X.509-Zertifikats- und Risikolandschaft, um Probleme frühzeitig zu vermeiden oder zu lösen. Die PCert Security Suite unterstützt sowohl mittlere als auch große Unternehmensnetzwerke und bietet optional wissens- und servicebasierte Entscheidungsunterstützung. Der gesamte Prozess von der Identifikation über die Bewertung bis hin zur Löschung, dem Austausch oder der Annahme eines Zertifikats kann vollständig automatisiert werden. Nahezu alle Systeme (einschließlich Server, Geräte und PC’s mit allen Betriebssystemen mit JRE oder Linux oder Microsoft OS) können in diese automatisierten Prozesse einbezogen werden. Sie sind in der Lage, Ihre Unternehmensrichtlinien in der X.509-Welt durchzusetzen und zu automatisieren.PCert befasst sich mit Fragen der Cybersicherheit, Geschäftskontinuität und Compliance.

Hintergrund:

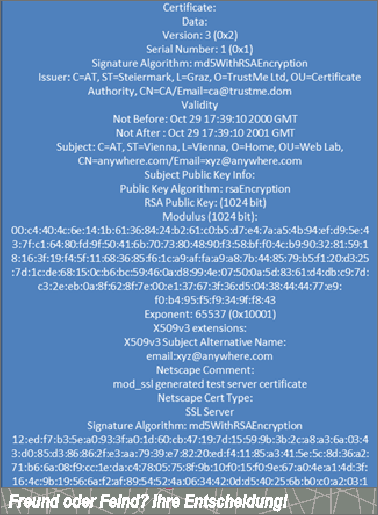

Zertifikate werden von vielen Stellen ausgestellt. Damit ein Zertifikat als gültig angesehen wird, muss man der ausstellenden Stelle (CA) vertrauen. Aus diesem Grund werden in Webbrowsern viele Zertifizierungsstellen standardmäßig als vertrauenswürdig eingestuft. Viele dieser Unternehmen und Organisationen sind jedoch den meisten Benutzern unbekannt. De facto muss der Benutzer sein Vertrauen an den Hersteller der Software oder seinen Lieferanten delegieren. Ein zweites Problem besteht darin, dass es noch schwieriger ist, über das Zertifikat zu entscheiden, z. B. wie sicher die Verfahren sind, die bei seiner Ausstellung und Veröffentlichung angewandt werden, und ob das Zertifikat überhaupt geeignet oder für welche Anwendungen bestimmt ist. Der Benutzer sollte für die entsprechende Dokumentation der CA die Certificate Policy (CP) und das Certification Practice Statement (CPS) lesen, deren Inhalte durch RFC 3647 allgemein spezifiziert sind. Qualifizierte Zertifikate können für hohe Sicherheitsanforderungen verwendet werden, deren Aussteller gesetzlich vorgeschriebenen Sicherheitsstandards und staatlicher Aufsicht unterliegen. Staatliche Organisationen können aber auch Zertifikate für eigene Zwecke bei den ausstellenden Behörden beantragen. Dies würde jegliche Überwachungssoftware autorisieren und die heimliche Installation durch die nationalen Institutionen des Landes ermöglichen (z.B. Nordkorea gegen Sony®, China gegen die US-Militärflugzeugindustrie).

Diese Problematik wurde z.B. durch einen Vorfall deutlich, bei dem VeriSign® Zertifikate an Personen ausstellte, die fälschlicherweise behaupteten, für die Firma Microsoft® zu arbeiten. So wäre es z.B. möglich gewesen, Programmcode zu signieren, so dass er von Windows-Betriebssystemen ohne Vorwarnung im Namen der Firma Microsoft® installiert würde. Obwohl diese Zertifikate sofort nach Bekanntwerden des Fehlers widerrufen wurden, stellten sie dennoch ein Sicherheitsrisiko dar, da die Zertifikate keinen Hinweis enthielten, wo ein möglicher Widerruf abgerufen werden konnte.

Auch das Foxconn®-Zertifikat wurde gestohlen und war die Grundlage für den erfolgreichen Kaspersky®-Hack. Dieser Fall ist ein Zeichen dafür, dass man sich nicht blind auf die Vertrauenswürdigkeit von Zertifikaten und die Pflege von CAs durch Betriebssysteme und andere Software verlassen kann. Darüber hinaus beweisen die oben genannten Pressemitteilungen, dass auch führende Softwarehersteller und Experten sich des Themas noch nicht vollständig bewusst sind. Die Sperrung eines Zertifikats ist nur dann wirksam, wenn aktuelle Sperrinformationen zur Überprüfung vorliegen. Zu diesem Zweck können Sie Zertifikatswiderrufslisten (CRL) und Online-Prüfungen (z.B. OCSP) abrufen. Jeder Browser, jedes Betriebssystem und jede Anwendung verwendet ein herstellerabhängiges System für diese Überprüfungen. Derzeit wird eine namentliche Methode bereitgestellt.

Dieses Thema ist nicht mehr manuell zu lösen. Hier kommt PCert ins Spiel.

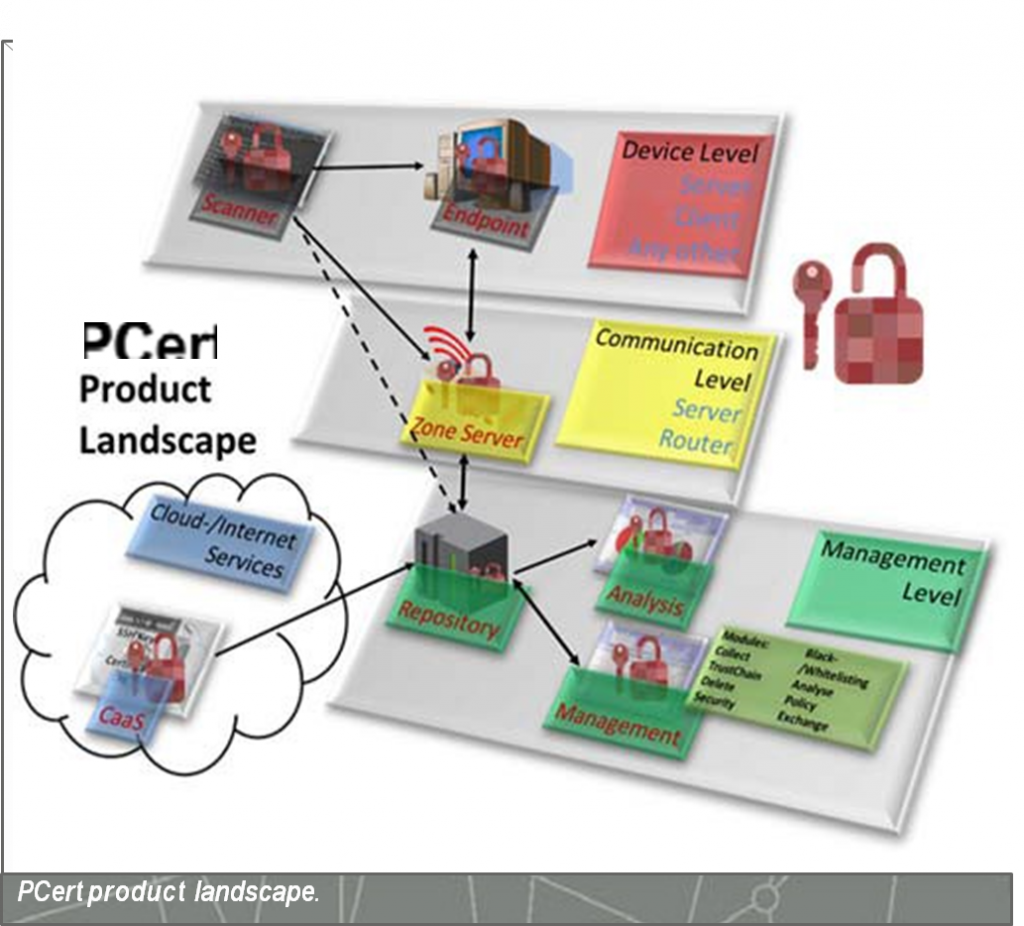

Um einen Überblick über die interne Struktur zu bekommen, gibt es zwei Ansätze: Der Anwender lässt nur vertrauenswürdige Software installieren und verschafft sich einen Überblick über das Zertifikat des Herstellers. Der Anwender verifiziert die Zertifikatslandschaft mit einer automatisierten Softwarelösung und definiert seine Vertrauenslandschaft selbst. Beide Ansätze setzen eine Kenntnis der kompletten Vertrauenslandschaft voraus. Diese Übersicht kann mit dem PCert Scanner erreicht werden. Dieses Modul erlaubt es, die Geräte in Ihrem lokalen Netzwerk oder remote, manuell oder automatisiert, seriell oder parallel zu untersuchen und in einem zentralen Repository (PCert Repository) zu verwalten.

Dieses On Premise (Cloud, Hybrid) Repository bietet eine wissensgestützte Bewertung von Zertifikaten (Manager) und die Überprüfung der Vertrauenskette (Trust Chain), das Entfernen unerwünschter Vertrauensbeziehungen (manuell (Löschen) oder dienstbasiert (CaaS)), die Identifizierung von Risiken (manuell (Analyse und Sicherheit) oder dienstbasiert) und die Durchsetzung von Unternehmensrichtlinien (Policy) für die automatisierte Identifizierung, Handhabung und Verteilung von Zertifikaten (Remote). Zur automatisierten Verwaltung komplexer Netzwerke unterstützt PCert ZoneServer die Erfassung und automatisierte Verteilung von Richtlinien und Ergebnissen auf Ihrem Endgerät (Remote). Alternativ können die Informationen auch mit automatisierten Softwareverteilungsprozessen auf den Geräten gesammelt werden. Durch die verschlüsselte lokale Speicherung der Ergebnisse in der PCert Scan-DB können beliebige Geschäftsprozesse bezüglich des Betriebs und der Softwareverteilung unterstützt werden.

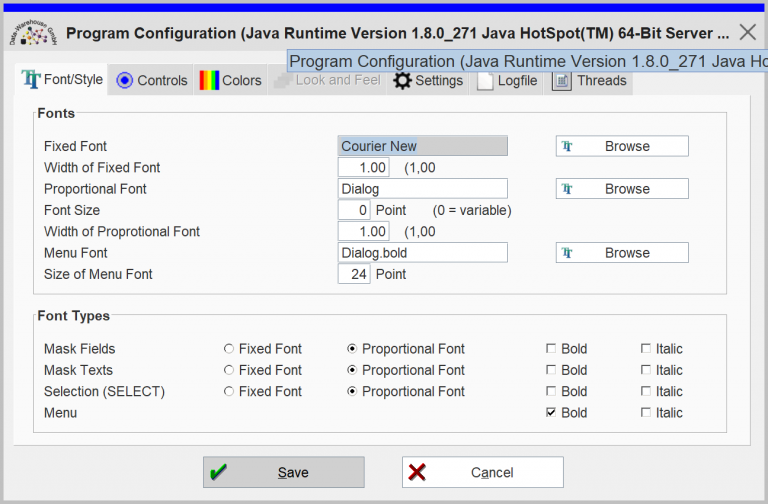

Unsere flexiblen API-Schnittstellen ermöglichen eine transparente und schnelle Integration in Ihre bestehende Lösungslandschaft. Sollte ein Unternehmen einen anderen Prozess benötigen, werden entsprechende Anpassungen innerhalb der PCert Prozess-Engine (getrieben durch EBUS-J) Definitionen vorgenommen, so dass diese optimal in die Unternehmensprozesslandschaft integriert werden kann. Unsere langjährige Erfahrung in der Erstellung großer, skalierbarer, militärischer und aeronautischer Softwareprodukte fließt in die Entwicklung von PCert ein und garantiert höchste Softwarequalität. Darüber hinaus wurden Security by Design Methoden und gesetzliche Bestimmungen wie GDPR von Anfang an in unsere Produkte einbezogen, so dass bei Bedarf mit minimalem Aufwand eine hervorragende Sicherheit auf staatlicher Ebene erreicht werden kann. Keine Informationen werden ohne explizite Beauftragung an Dritte weitergegeben.

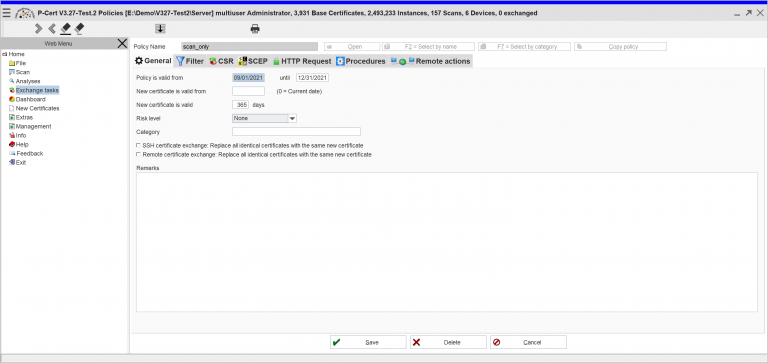

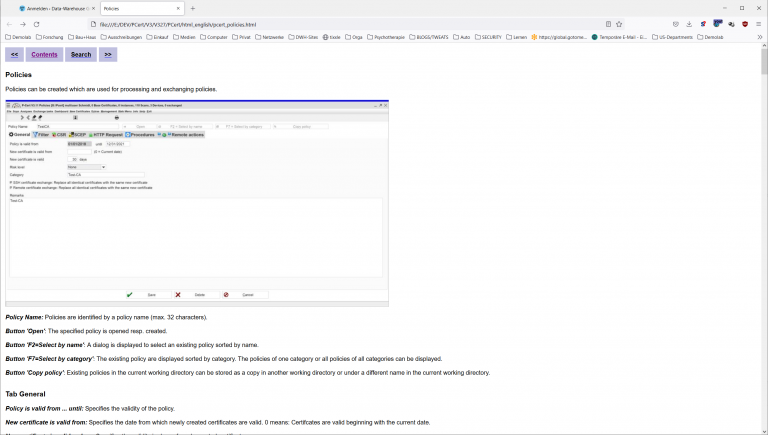

Managementsuite mit den folgenden Modulen:

-> Collect (Konsolidierung der Scans)

-> TrustChain (Vertrauenskettentests)

-> Delete (Löschen und Wiederherstellung)

-> Black-/ Whitelisting (Erlauben / Zurücknehmen)

-> Security (Identifikation von Risiken)

-> Analyse (Analyse und forensische Funktionalität)

-> Policy (Unternehmensrichtlinien (Compliance))

-> Exchange (Automatisierter Austausch)

Übertragung von crypto asset Informationen durch Netzwerksegmente oder Schaffung von Segmenten

Endgeräte Management Komponente mit folgenden Funktionen:

-> Identifikation (Scanner)

-> Durchsetzen der Policies inkl. Löschung

-> Durchsetzen des Black-/ Whitelistings

-> Ständige Beobachtung der Zertifikate durch Experten

-> Online Datenbank für verdächtige Zertifikate mit

-> Update der Blacklisting DB

-> Erweiterung der internen Sicherheitsbewertungen mit Online-Klassifizierung nach vereinbarten Sicherheitslevel

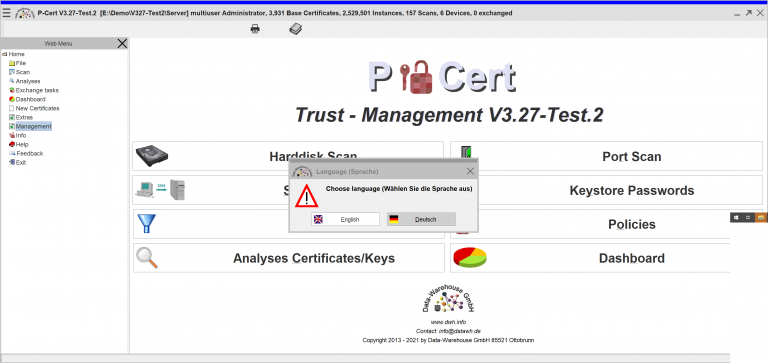

Overview of:

GUI-Versions (for comfortable operation)

(single or groups of certifications)

Assignment of policies by