P-Cert® - Gestion professionnelle des certificats

"Le progrès et l'innovation redéfinis : La prochaine génération de sécurité avec Crypto Agility".

„

"Le progrès et l'innovation redéfinis : La prochaine génération de sécurité avec Crypto Agility".

„

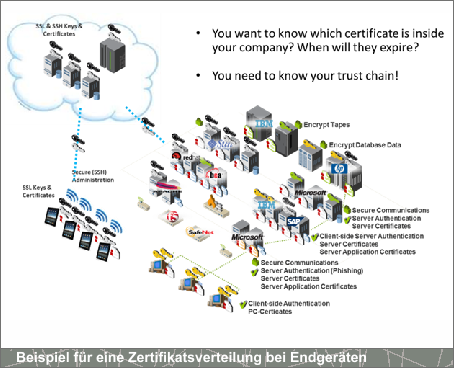

et un aperçu complet de la base de confiance et de sécurité informatique interne, comme le paysage des certificats X.509, la gestion des clés et l'identification des faiblesses

sont résolus de manière précoce et préventive.

les réseaux d'entreprise de taille moyenne et grande

qui sont souvent stockés ou utilisés sans être détectés dans votre paysage cryptographique.

pour la justification, l'audit des fournisseurs ou la préparation d'un réaménagement de l'infrastructure PKI ou cryptographique.

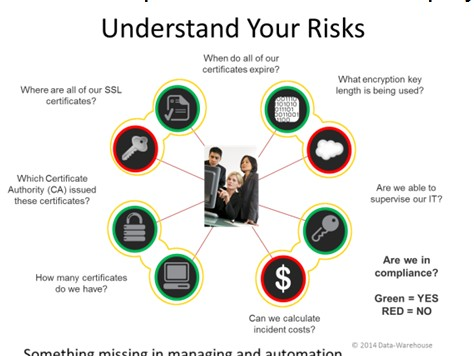

Un incident commercial causé par des certificats dans une entreprise coûte environ 3 à 5 millions de dollars de dommages (source Ponemon & Gartner). Une entreprise subit typiquement 3 à 5 incidents par an.

Imaginez que vous puissiez en empêcher un seul ! Ou même tous ?

La détection de l'inconnu est l'approche simple et l'analyse de rentabilisation de notre suite de produits PCert by Data-Warehouse, avec plus de 10 ans d'expérience de recherche et de produits dans le domaine du traitement cryptographique. Nous aidons votre entreprise, vos fournisseurs et vos clients à construire un inventaire cryptographique complet pour atteindre le prochain niveau de sécurité avec une intégration transparente et peu invasive, et à étendre votre structure de produit et de réseau existante avec un maximum d'automatisation et de nouvelles fonctionnalités : préparation, migration vers l'ère post-quantique, examen et audit de vos processus de sécurité d'entreprise, de vos produits et de vos chaînes d'approvisionnement, garantie de la conformité des produits et automatisation de vos processus administratifs, tels que la gestion de la sécurité des données, la gestion de la sécurité des données et la gestion des risques. par exemple, la gestion des certificats ou l'échange d'informations au sein de votre équipe d'exploitation et de continuité des activités, ainsi que la réduction de la charge de travail de vos équipes administratives grâce à l'automatisation.

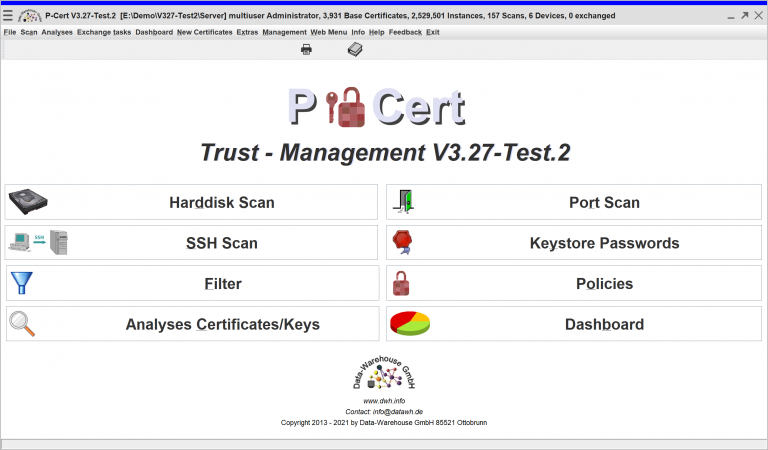

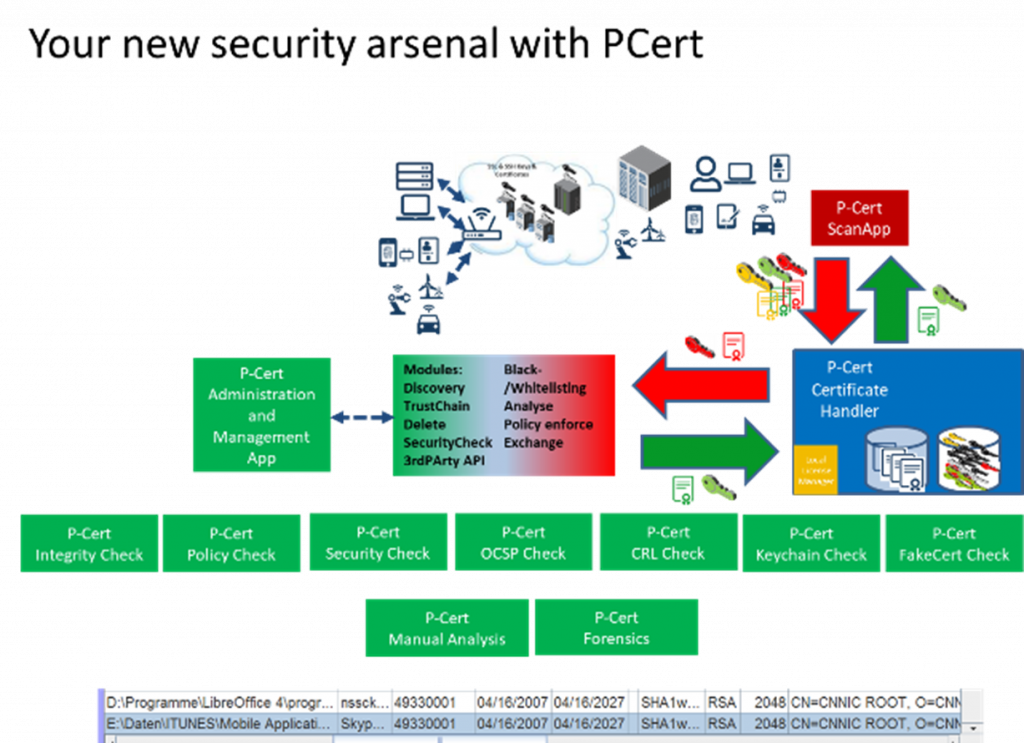

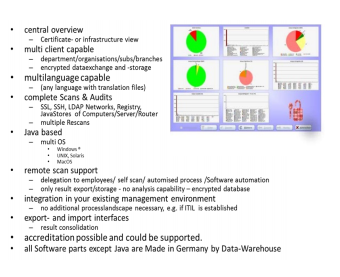

PCert® permet une étude et une gestion automatisables et globales du paysage interne des certificats X.509 et des risques à l'échelle de l'entreprise, afin d'éviter ou de résoudre les problèmes à un stade précoce. La PCert® Security Suite soutient les organisations et les réseaux d'entreprises et offre en option des aides à la décision basées sur la connaissance et les services.

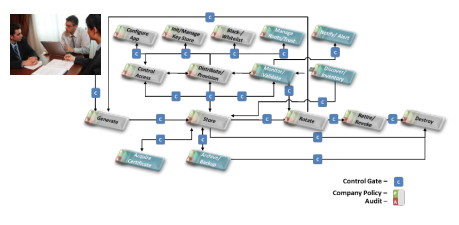

L'ensemble du processus PKI - de l'identification à l'évaluation, en passant par la suppression, le remplacement ou l'acceptation d'un certificat - peut être entièrement automatisé. Presque tous les systèmes (y compris les serveurs, les appareils et les PC avec tous les systèmes d'exploitation avec JRE ou Linux ou Microsoft OS) peuvent être impliqués dans ces processus automatisés. Vous êtes en mesure d'appliquer et d'automatiser les politiques de votre entreprise dans le monde X.509 ou de transférer vos politiques actuelles dans le nouveau monde. PCert® s'adresse simultanément à la cybersécurité, à la continuité des activités et à la conformité.

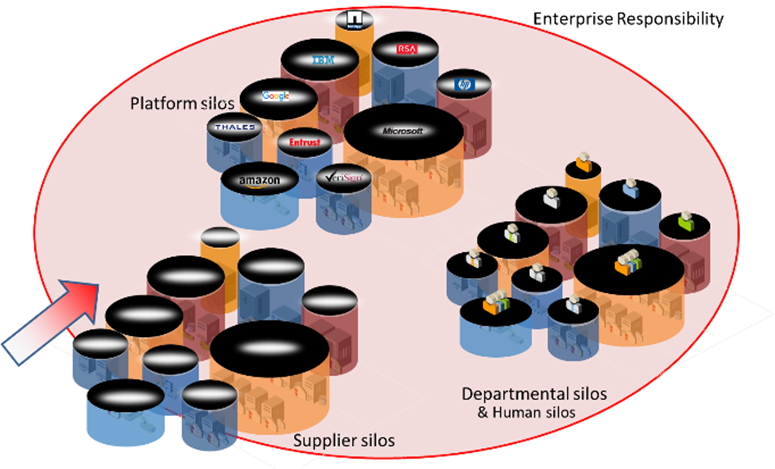

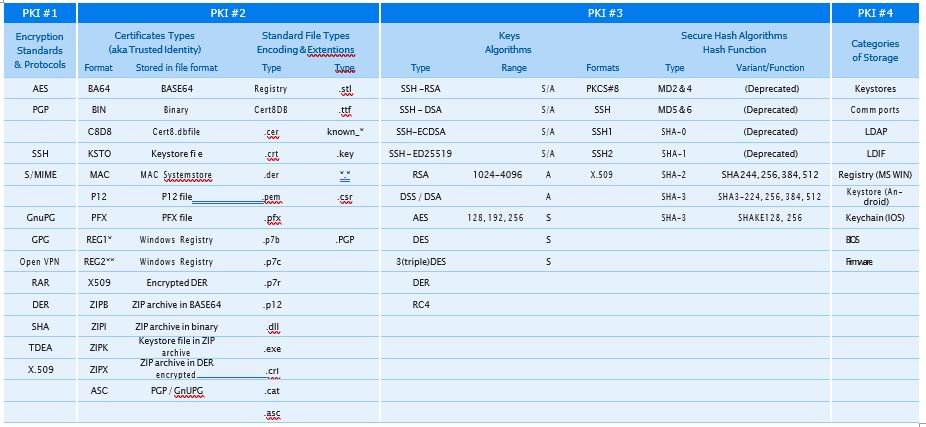

Votre prochain niveau de cybersécurité : éliminez les silos cryptographiques

L'approche holistique de PCert® permet d'examiner, de découvrir, d'évaluer, d'automatiser et de gérer un très large éventail de relations de confiance informatiques, qu'il s'agisse de services web, de produits ou d'appareils. L'approche de PCert® consiste à identifier chaque certificat, chaque clé (p. ex. ssh, pgp) et chaque keystore dans chaque appareil afin de détecter les vulnérabilités, les erreurs humaines ou systématiques, d'éviter les problèmes d'infrastructure, de programme et de produit et de préparer ou d'effectuer la transition vers les nouvelles technologies (l'après-quantification se profile déjà à l'horizon). Les avantages de PCert® ne se limitent pas à la transparence totale de votre environnement technique et de votre infrastructure à clé publique (PKI), mais ils vous permettent également d'améliorer votre cybersécurité, y compris votre chaîne d'approvisionnement et de prouver votre conformité à différentes normes (SOX, ISO,...).

Cela permet également de vérifier les chaînes de confiance, la sécurité des fournisseurs et des prestataires, les chaînes d'approvisionnement et d'identifier les risques liés à l'utilisation des produits dans votre infrastructure. En commençant par les capteurs jusqu'aux produits complexes, qu'il s'agisse d'une technologie de pointe ou d'un héritage, que ce soit on premise ou cloud ou hybride, que ce soit vos produits, votre infrastructure ou les environnements de vos clients.

PCert reconnaît vos relations de confiance informatiques (crypto-actifs tels que X.509, SSH, PGP, keystores), où et quoi qu'elles soient, et vous aide à les gérer selon les règles de votre entreprise, indépendamment des individus et des silos, et à améliorer votre approche de la cybersécurité (SOC, CIT) avec une nouvelle capacité qui étend vos produits de sécurité existants.

Votre premier pas vers la connaissance commence par un scan PCert.

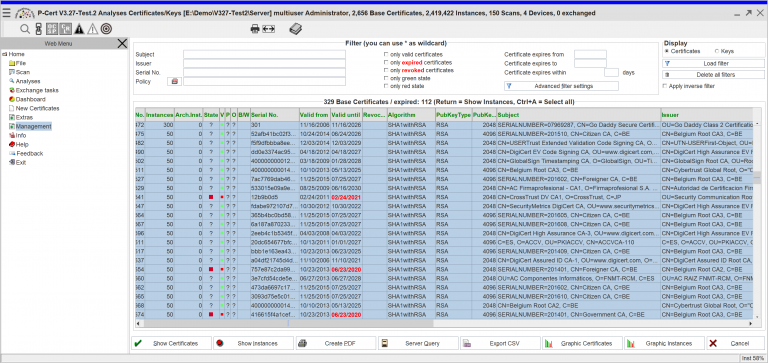

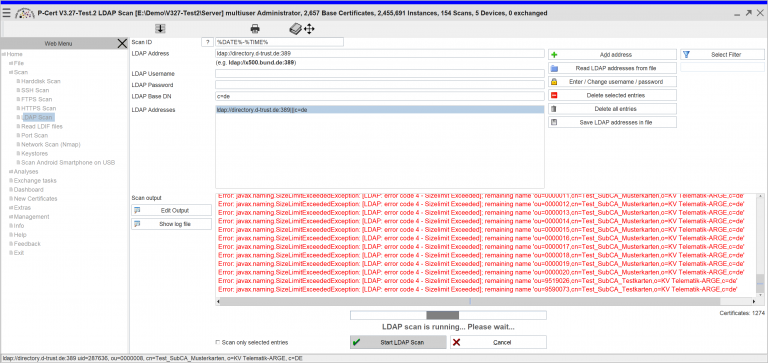

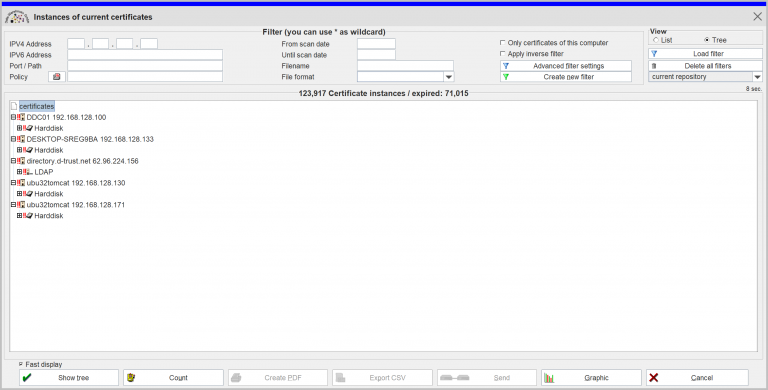

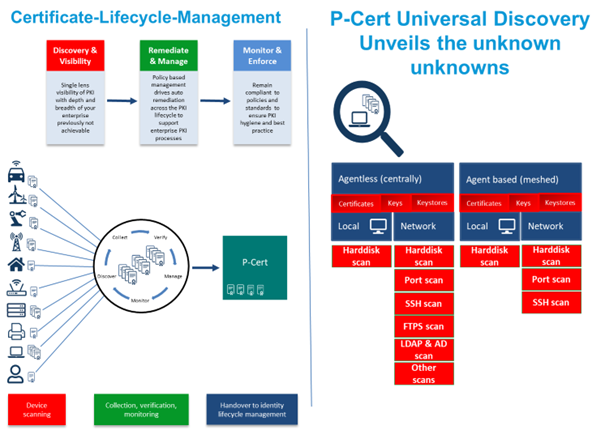

Scanner PCert : votre inventaire cryptographique

Permet à votre entreprise de collecter et de surveiller tous les certificats X.509, les keystores (+ clés) qui se trouvent sur vos ordinateurs (jusqu'à 400k chacun), vos serveurs (jusqu'à 200k chacun) ou n'importe quel autre appareil et de créer une vue d'ensemble globale à l'échelle de l'entreprise et une évaluation des risques pour la conformité légale (par ex. SOX, ISO 27.001) ou la préparation des reconceptions dans les paysages de confiance. Étant donné que les produits de votre entreprise seront constamment modifiés, vous disposez toujours d'un état actuel et pouvez réagir immédiatement aux changements. Les moteurs d'analyse mettent à jour la base de données en fonction de vos besoins individuels et les données sont stockées sur place (cryptées) et ne quittent jamais vos frontières. La flexibilité et l'amélioration continue des moteurs d'analyse permettent une analyse approfondie de la sécurité de votre informatique et de nouvelles connaissances pour prévenir les incidents. Vous pouvez ainsi réduire considérablement le temps consacré à la détection des intrusions ou des vulnérabilités et à la gestion.

Cet état des lieux est également l'étape la plus importante pour préparer les migrations vers les technologies futures.

Demandez dès aujourd'hui une démo ou testez-la avec une version de démonstration. Pour cela, il vous suffit de visiter notre site web. AWS/Azure en préparation

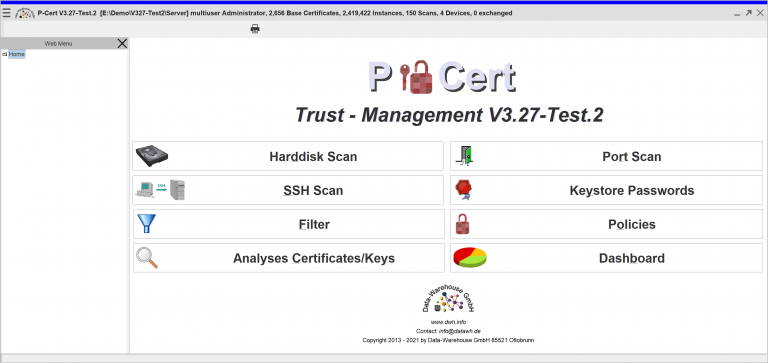

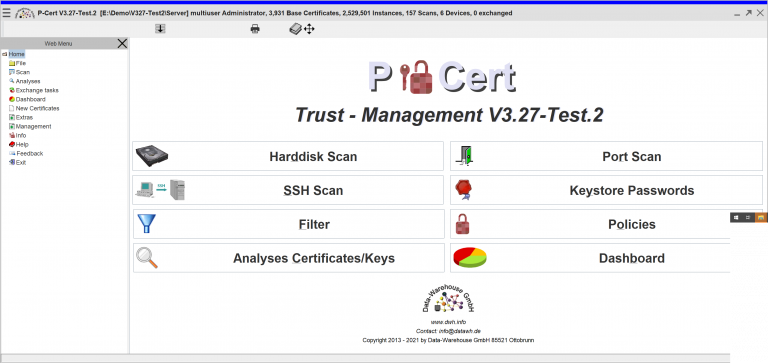

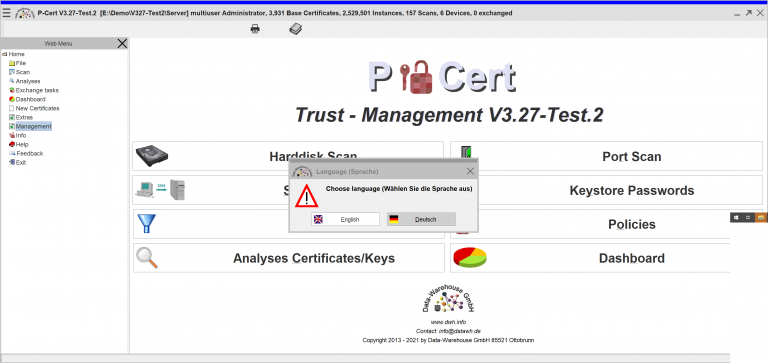

PCert Certificate Management Center

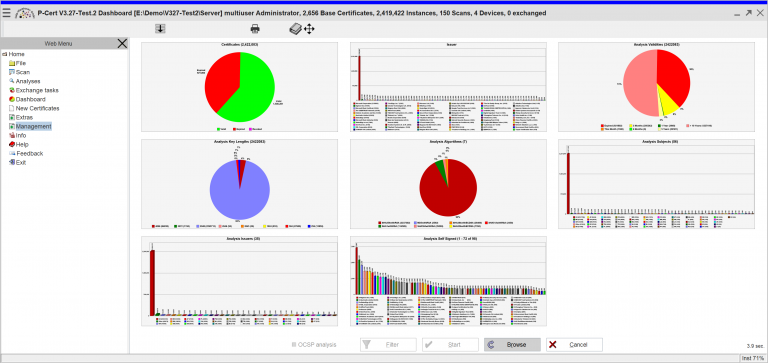

Rassemble tous les résultats analysés et crée une vue d'ensemble des risques à l'échelle de l'entreprise. Vous êtes en mesure d'appliquer des politiques, d'échanger des certificats et de les enregistrer sur les appareils. PCert permet de gérer et de vérifier votre environnement de confiance informatique et vous aide à comprendre et à identifier les cyber-risques ou les vulnérabilités inconnus. En combinaison avec les Audit Gates et les fonctions avancées de filtrage et de reporting, vous obtenez votre statut individuel en temps réel et sur la base de faits.

Processus proactif de gestion des risques

PCert permet aux entreprises de mettre en place des processus proactifs de gestion des risques liés aux certificats afin d'améliorer le processus de base existant de gestion des certificats grâce à des extensions :

- Listes d'autorisation/d'interdiction

- Suppression / diffusion

- Test de logiciels malveillants / vulnérabilités dans la chaîne d'approvisionnement

- Surveillance en ligne avec analyse de l'impact des changements de statut

- Audit des passerelles et analyse forensique

- Identification des ancres de confiance indésirables

- Préparation et exécution d'un échange de fournisseurs

Quelques exemples de nos nombreuses possibilités technologiques pour identifier et gérer vos dépendances IT Trust :

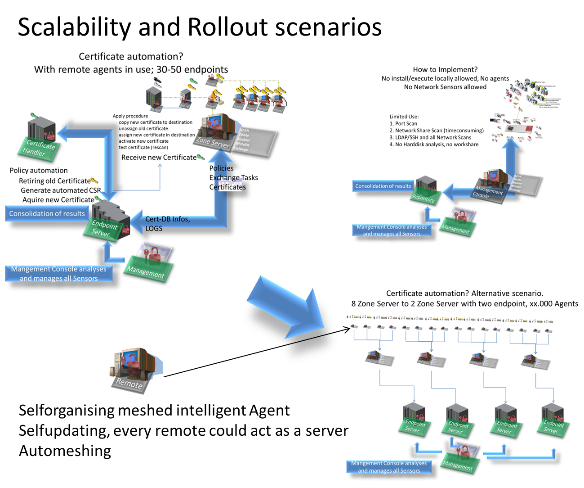

Le déploiement est aussi simple que ce dont vous avez besoin dans votre infrastructure, y compris les options de maillage et de mise à jour automatique pour tous les systèmes d'exploitation, afin de réduire au minimum votre charge administrative et de vous concentrer sur vos autres tâches :

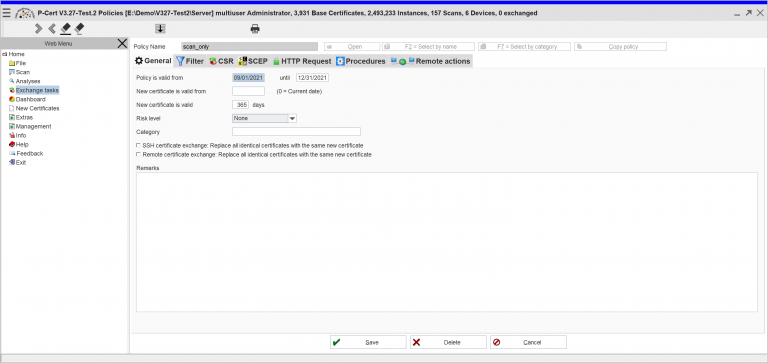

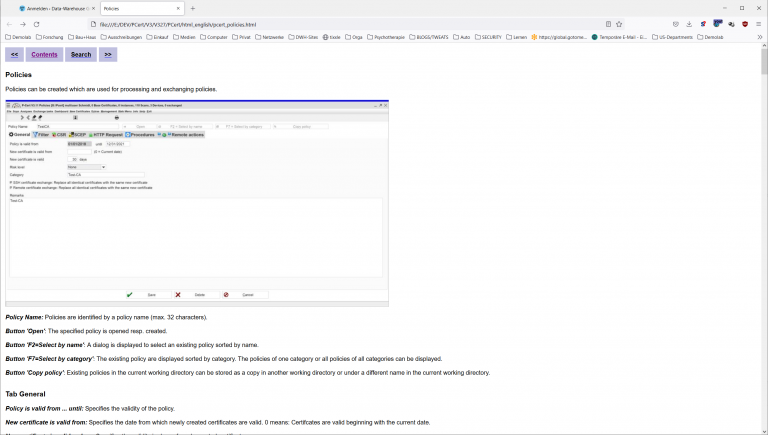

PCert permet d'obtenir une vue d'ensemble automatisable et globale du paysage interne des certificats X.509 et des risques à l'échelle de l'entreprise, afin d'éviter ou de résoudre les problèmes à un stade précoce. La suite PCert Security supporte aussi bien les réseaux d'entreprises de taille moyenne que ceux de grande taille et offre en option un soutien décisionnel basé sur la connaissance et les services. L'ensemble du processus, de l'identification à l'évaluation, en passant par la suppression, le remplacement ou l'acceptation d'un certificat, peut être entièrement automatisé. Presque tous les systèmes (y compris les serveurs, les appareils et les PC avec tous les systèmes d'exploitation avec JRE ou Linux ou Microsoft OS) peuvent être inclus dans ces processus automatisés. Vous êtes en mesure d'appliquer et d'automatiser les politiques de votre entreprise dans le monde X.509.PCert s'occupe des questions de cybersécurité, de continuité des activités et de conformité.

Arrière-plan :

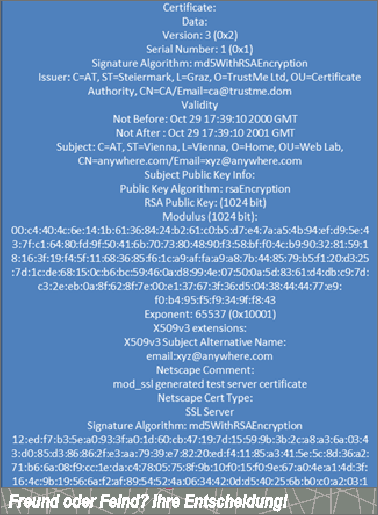

Les certificats sont délivrés par de nombreuses autorités. Pour qu'un certificat soit considéré comme valide, il faut faire confiance à l'autorité de certification (AC) qui l'a émis. C'est pourquoi de nombreuses autorités de certification sont considérées comme fiables par défaut dans les navigateurs web. Cependant, beaucoup de ces entreprises et organisations sont inconnues de la plupart des utilisateurs. De facto, l'utilisateur doit déléguer sa confiance à l'éditeur du logiciel ou à son fournisseur. Un deuxième problème réside dans le fait qu'il est encore plus difficile de se prononcer sur le certificat, par exemple sur le degré de sécurité des procédures utilisées pour sa délivrance et sa publication, et sur le fait de savoir si le certificat est réellement approprié ou destiné à quelles applications. Pour la documentation correspondante de l'AC, l'utilisateur devrait lire la Certificate Policy (CP) et la Certification Practice Statement (CPS), dont le contenu est généralement spécifié par le RFC 3647. Les certificats qualifiés peuvent être utilisés pour des exigences de sécurité élevées, dont les émetteurs sont soumis à des normes de sécurité prescrites par la loi et à une surveillance étatique. Mais les organisations gouvernementales peuvent également demander des certificats aux autorités émettrices pour leurs propres besoins. Cela autoriserait tout logiciel de surveillance et permettrait son installation secrète par les institutions nationales du pays (par exemple, la Corée du Nord contre Sony®, la Chine contre l'industrie aéronautique militaire américaine).

Ce problème a été mis en évidence, par exemple, par un incident au cours duquel VeriSign® a délivré des certificats à des personnes qui prétendaient à tort travailler pour la société Microsoft®. Il aurait été possible, par exemple, de signer du code de programme pour qu'il soit installé sans avertissement préalable par les systèmes d'exploitation Windows au nom de la société Microsoft®. Bien que ces certificats aient été révoqués dès que l'erreur a été connue, ils représentaient néanmoins un risque de sécurité, car les certificats ne contenaient aucune indication sur l'endroit où une éventuelle révocation pouvait être obtenue.

Le certificat Foxconn® a également été volé et a servi de base au piratage réussi de Kaspersky®. Cette affaire est le signe que l'on ne peut pas se fier aveuglément à la fiabilité des certificats et à la maintenance des AC par les systèmes d'exploitation et autres logiciels. En outre, les communiqués de presse susmentionnés prouvent que même les principaux fabricants de logiciels et les experts ne sont pas encore totalement conscients du problème. La révocation d'un certificat n'est efficace que si des informations de révocation actuelles sont disponibles pour vérification. À cette fin, il est possible de consulter les listes de révocation de certificats (CRL) et les vérifications en ligne (par exemple OCSP). Chaque navigateur, système d'exploitation et application utilise un système dépendant du fabricant pour ces vérifications. Actuellement, une méthode nominative est fournie.

Ce thème ne peut plus être résolu manuellement. C'est là qu'intervient PCert.

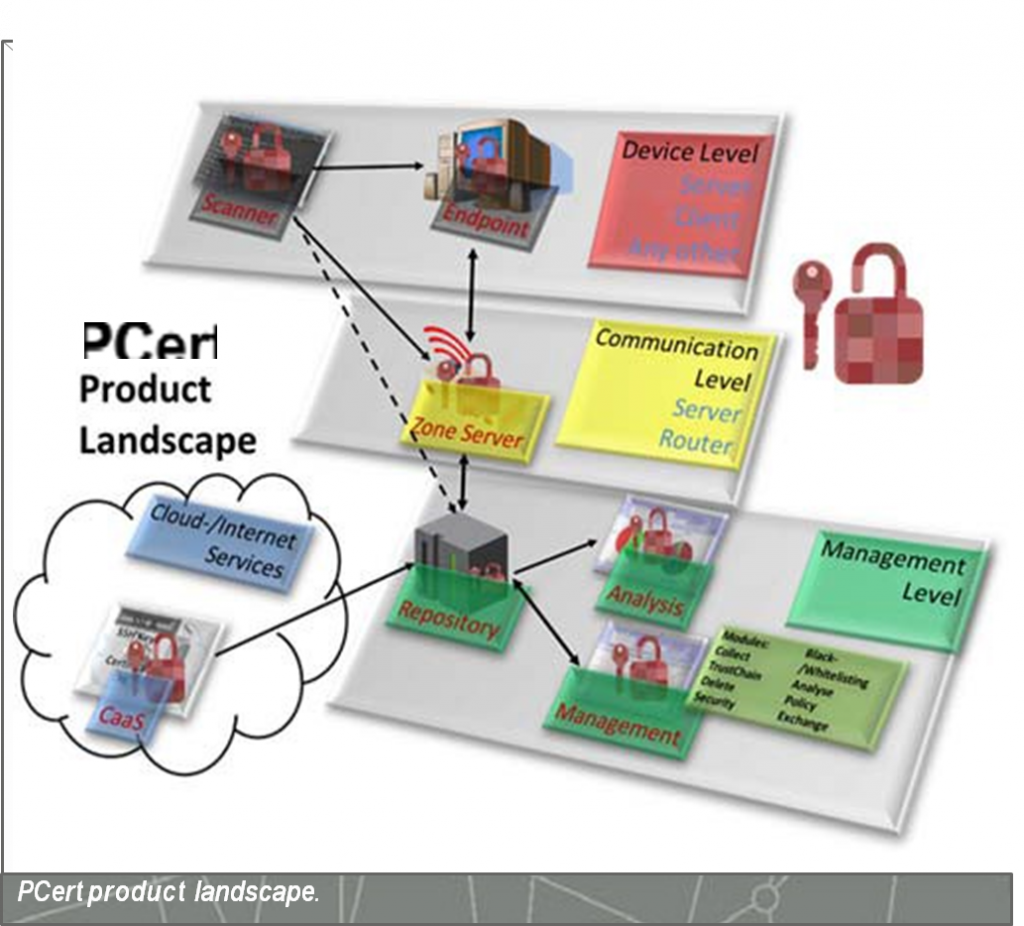

Pour obtenir une vue d'ensemble de la structure interne, il existe deux approches : L'utilisateur ne fait installer que des logiciels de confiance et se procure une vue d'ensemble du certificat du fabricant. L'utilisateur vérifie le paysage des certificats avec une solution logicielle automatisée et définit lui-même son paysage de confiance. Les deux approches supposent une connaissance de l'ensemble du paysage de confiance. Cette vue d'ensemble peut être obtenue grâce au PCert Scanner. Ce module permet d'examiner les appareils dans votre réseau local ou à distance, manuellement ou de manière automatisée, en série ou en parallèle, et de les gérer dans un référentiel central (PCert Repository).

Ce référentiel sur site (cloud, hybride) permet d'évaluer les certificats en fonction de la connaissance (gestionnaire) et de vérifier la chaîne de confiance (Trust Chain), de supprimer les relations de confiance indésirables (manuellement (suppression) ou sur la base de services (CaaS)), d'identifier les risques (manuellement (analyse et sécurité) ou sur la base de services) et d'appliquer les politiques de l'entreprise (Policy) pour l'identification, la manipulation et la distribution automatisées des certificats (Remote). Pour la gestion automatisée de réseaux complexes, PCert ZoneServer supporte la collecte et la distribution automatisée des politiques et des résultats sur votre terminal (Remote). Alternativement, les informations peuvent être collectées sur les appareils à l'aide de processus de distribution logicielle automatisés. Grâce au stockage local crypté des résultats dans le PCert Scan-DB, il est possible de prendre en charge n'importe quel processus d'entreprise concernant l'exploitation et la distribution de logiciels.

Nos interfaces API flexibles permettent une intégration transparente et rapide dans votre environnement de solutions existant. Si une entreprise a besoin d'un processus différent, les adaptations correspondantes sont effectuées au sein des définitions du moteur de processus PCert (piloté par EBUS-J), de sorte qu'il puisse être intégré de manière optimale dans le paysage des processus de l'entreprise. Notre longue expérience dans la création de grands logiciels évolutifs pour l'armée et l'aéronautique est mise à profit dans le développement de PCert et garantit une qualité logicielle maximale. En outre, les méthodes de sécurité dès la conception et les dispositions légales telles que le GDPR ont été intégrées dès le départ dans nos produits, de sorte qu'il est possible d'obtenir, si nécessaire, une excellente sécurité au niveau de l'État avec un minimum d'efforts. Aucune information n'est transmise à des tiers sans mandat explicite.

Suite de gestion avec les modules suivants :

-> Collect (consolidation des scans)

-> TrustChain (tests de la chaîne de confiance)

-> Delete (suppression et récupération)

-> Black-/ Whitelisting (autoriser / révoquer)

-> Security (identification des risques)

-> Analysis (analyse et fonctionnalité forensic)

-> Policy (directives d'entreprise (conformité))

-> Exchange (échange automatisé)

Transmission d'informations sur les actifs cryptographiques par le biais de segments de réseau ou création de segments

Composant de gestion du terminal avec les fonctions suivantes :

-> Identification (scanner)

-> Application des politiques, y compris la suppression

-> Mise en œuvre de la liste noire/de la liste blanche

-> Contrôle permanent des certificats par des experts

-> Base de données en ligne pour les certificats suspects avec

-> Mise à jour de la base de données des listes noires

-> Extension des évaluations de sécurité internes avec classification en ligne selon les niveaux de sécurité convenus

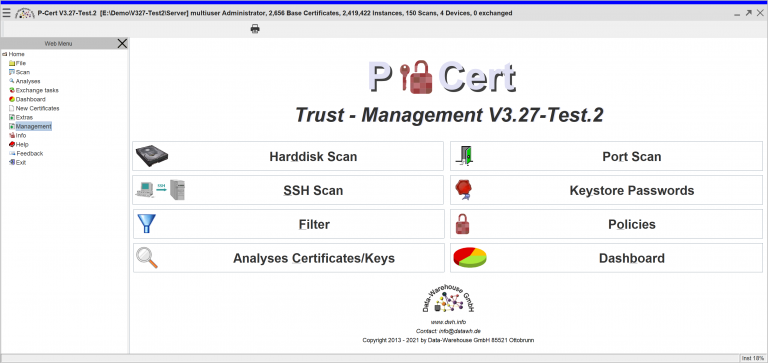

Vue d'ensemble de :

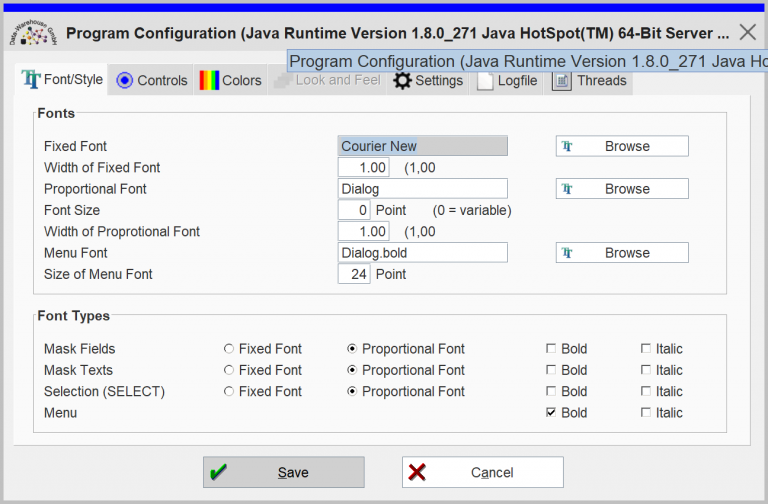

Versions GUI (pour une utilisation confortable)

(certifications individuelles ou groupes de certifications)

Attribution des polices par